segunda-feira, 22 de dezembro de 2008

segunda-feira, 15 de dezembro de 2008

Saiba como remover programas do computador de forma eficaz

Infelizmente muitos programas que são instalados não possuem um desinstalador eficiente e acabam deixando restos no micro, como pastas que não são apagadas ou arquivos incompletos. Dependendo do caso, o utilitário Instalar/Remover programas do Windows fica com uma entrada do programa, mas não consegue eliminá-la.

O Revo Uninstaller é um programa destinado a remover softwares de uma forma mais rápida do que o próprio Windows. Ele ajuda inclusive no caso de você ter interrompido uma instalação. O Revo varre o registro do Windows e os dados de instalação do programa buscando no disco rígido tudo o que o programa deixou de remover.

O programa pode ser baixado aqui.

quinta-feira, 11 de dezembro de 2008

Atualização do Firefox 3.1 permite navegação privada

Pessoal, a segunda versão do Firefox 3.1 está disponível para download, em caráter de testes, desde terça-feira (9). A principal mudança é o acréscimo do modo de "navegação privada" no menu "Ferramentas". Quando ativado, o modo não armazena o histórico navegado no computador.

Também é possível apagar o histórico recente, escolhendo entre "última hora", "últimas duas horas", "últimas quatro horas", ou "todo o histórico do dia".

A versão também apresenta a possibilidade de arrastar abas para fora da janela do navegador. A ação converte as abas em novas janelas.

É possível acessar mais detalhes sobre a versão no site de desenvolvimento desta versão do navegador Mozilla, que agora conta com "engine" (motor de navegação) javascript Trace Monkey.

segunda-feira, 8 de dezembro de 2008

Saiba melhorar a performance de seus programas

Todos os programas que rodam na memória do micro sob o Windows compartilham os recursos do sistema operacional incluindo aí o uso do processador. Por padrão os programas recebem um nível de prioridade "normal" para alocar os recursos do processador.

É possível alterar a prioridade dos programas utilizados no seu computador e com isso melhorar a performance de aplicativos que exigem bastante do processador, como programas multimídia e jogos. Com alguns clique você poderá alterar a prioridade para Acima do normal ou Alta.

Para fazer isso, clique com o botão direito na Barra de Tarefas e selecione Gerenciador de Tarefas no menu que aparece.

Clique na aba Processos e selecione o processo correspondente ao programa que deseja alterar. Em nosso exemplo, wmplayer.exe é o processo associado ao Windows Media Player. Depois clique com o botão direito no arquivo selecionado, na guia "Processos", e escolha a Definir Prioridade.

Confirme a alteração e feche a caixa de diálogo. Embora simples de se alterar, você precisa ter certeza de que está dando prioridade ao processo correto. Em alguns casos, essa operação pode gerar alguma instabilidade no sistema.

Proteja-se das fraudes via e-mail

Sua conta será cancelada. Alguém está lhe traindo. Você recebeu uma declaração de amor. A Polícia Federal está lhe intimando para um processo de investigação. Esses são alguns dos vários assuntos que servem de isca para as fraudes de internet, algumas vezes chamadas de 'phishings' (aliás, o termo pronuncia-se “fíchin”). Embora fale-se tanto sobre o assunto, criminosos não param de usar golpes antigos e inventar outros novos, gerando novas vítimas do crime virtual. Esse é o assunto da coluna “Segurança para o PC” de hoje.

Tradicionalmente, phishings são e-mails criminosos que tentam se passar por uma correspondência bancária ou de outra instituição financeira. Seguindo as instruções presentes na mensagem, o internauta acabaria visitando uma página parecida com a da instituição e enviando suas informações para o golpista, habilitando-o a transferir o dinheiro ilegalmente.

Esse tipo de atividade maliciosa não existia no Brasil até recentemente. Aqui, os criminosos preferiram outra abordagem, usando vários assuntos diferentes, como os citados no início da matéria. Mas em vez de oferecerem uma página clonada da instituição financeira, ofereciam um cavalo de tróia que iria roubar as senhas bancárias durante o acesso do internauta ao serviço de online banking.

Do ponto de vista dos criminosos virtuais, o “modelo” brasileiro permite uma maior flexibilidade nos assuntos tratados pelas mensagens falsas, porque, diferentemente do phishing tradicional, não é necessário o uso da imagem do banco. Qualquer assunto pode ser usado por uma mensagem que contém um cavalo de tróia, que fica ali, instalado no PC, aguardando o usuário entrar em um site bancário para roubar dados e senhas.

Com isso, os golpes se reinventam. Fatos atuais servem de assuntos para os mais variados e-mails fraudulentos. Nesta época do ano, cartões de amizades e mensagens envolvendo o natal são comuns. Logo após as eleições norte-americanas, e-mails aqui e no exterior usaram notícias (falsas e verdadeiras) sobre Barack Obama para fisgar os internautas.

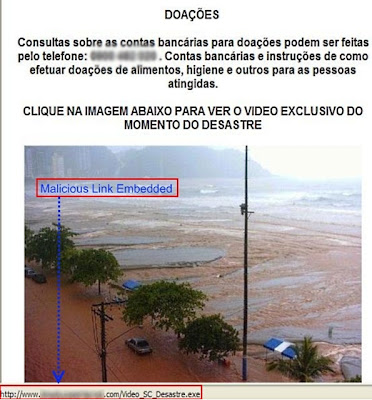

A maioria dos casos com grande repercussão na mídia torna-se, mais cedo ou mais tarde, a isca usada por uma fraude na internet. O caso mais recente é a tragédia em Santa Catarina, usada por malfeitores na semana passada. Este ano, por exemplo, também circularam e-mails fraudulentos prometendo vídeos sobre o caso da menina Isabela Nardoni e do seqüestro das jovens Nayara Silva e Eloá Pimentel em Santo André.

Essas táticas que se aproveitam do fator humano para realizar um roubo são chamadas de engenharia social.

>>>> Golpes antigos ainda circulam

Embora as mensagens maliciosas usando fatos atuais sejam as mais notórias, alguns truques antigos ainda continuam funcionando. Ou, pelo menos, é isso que pode-se concluir com a insistência dos criminosos em usar até o mesmo texto dúzias de vezes.

Exemplos de fraudes antigas que ainda continuam em circulação são intimações de processos judiciais, compras falsas (que afirmam que você comprou algo caro), falsas dívidas (que dizem que seu nome está no SPC/Serasa) e cartas de amor. Esse último é reinventado freqüentemente, mas o assunto permanece o mesmo; um dos truques mais notáveis é o uso de nomes genéricos como “Ana” e “Flá”.

>>>> Resultados em pesquisas na Internet levam à páginas falsas

Criminosos brasileiros tentaram, em 2006, utilizar “links patrocinados” em resultados de pesquisas em sites de busca. A ação rápida do Google impediu que a tática continuasse sendo utilizada, porque o link anunciado levava diretamente para um programa (arquivo executável).

Novos ataques desse gênero têm surgido este ano. Em vez de arquivos executáveis, porém, os links agora apontam para páginas falsas, idênticas às dos bancos. O Google tem novamente removido os anúncios maliciosos, mas se ainda for rentável para os criminosos, eles devem continuar aparecendo.

Na dúvida, tome cuidado com os resultados de buscas pelos sites de instituições financeiras.

>>>> Como não ser fisgado

O Centro de Atendimento a Incidentes de Segurança (Cais) da RNP mantém um catálogo de fraudes contendo uma reprodução e o texto dos vários golpes que circulam pela rede. É bom conhecê-los para não cair em truques antigos.

Também é necessário manter em mente que golpes sempre parecerão tratar de algo espetacular, urgente. São e-mails que despertam a curiosidade e seriam fantásticos senão pelo fato de serem falsos. Não adianta pensar que vai abrir “só este e-mail” porque parece ser algo muito importante, pois esta é a exatamente a reação que os criminosos esperam.

Mesmo que seja possível, em alguns casos, determinar se um e-mail é fraudulento ou não por meios técnicos – observando-se o link ou o remetente, por exemplo –, criminosos já conseguem camuflar os arquivos maliciosos usando serviços de redirecionamento e falhas de segurança. Na dúvida, a mensagem não deve ser aberta.

Se você quer ter certeza de que algo é uma fraude ou não, procure entrar em contato, por um meio diferente do qual você recebeu a fraude, com o suposto remetente. Ou seja, se você recebeu um e-mail do banco, telefone para sua agência. Se você recebeu um e-mail de um site de notícias, entre em contato com o mesmo. Evite usar a opção “Responder”, pois você poderá acabar enviando a mensagem para o próprio criminoso, que jamais negará a autenticidade da mensagem.

Caso não seja possível identificar o remetente da mensagem para fazer esta verificação, é certo que você está diante de um e-mail fraudulento. Procure o botão ou tecla de “delete” mais próxima.

Estas são algumas dicas, mas, como sempre, elas não dispensam cuidados básicos como a atualização do sistema. Os navegadores web têm incluído detectores de páginas maliciosas, não se pode confiar cegamente neles. Lembre-se: eles são um auxílio, uma ferramenta, e não farão o trabalho todo por você.

Golpes na Internet usando Desastre de Santa Catarina

quinta-feira, 4 de dezembro de 2008

Tudo sobre Spyware

| |||

segunda-feira, 1 de dezembro de 2008

Os Antivírus não estão mais dando conta

A imagem acima, criada pela relativamente pequena empresa de antivírus austríaca Ikarus, ilustra o declínio da força da indústria. Se em 1998 os vírus eram fracos e incapazes de burlar os programas de segurança, hoje a situação se inverteu: quem manda são os vermes digitais. Mesmo assim, ninguém esquece de recomendar a instalação de programas antivírus. Seria possível dizer que eles são menos necessários hoje do que eram em 1998? Naquele ano, quase todos os vírus se espalhavam por disquetes ou macros do Microsoft Word. Era difícil saber se um arquivo estava infectado ou não. Hoje, essas pragas não existem mais e quase todos os vírus se espalham por meio de e-mails e mensagens (de MSN, Orkut) maliciosas ou por brechas de segurança – ambos podem ser evitados por um usuário experiente.

Mas a situação só chegou no ponto que está hoje justamente porque a maioria das pessoas usa um antivírus. O que aconteceria se todos resolvessem abandonar os softwares é difícil de prever, mas não seria errado pensar que algumas táticas antigas voltariam a ser usadas. Táticas que atualmente não valem a mais a pena quando considerada a ação (mesmo que tardia) dos antivírus. A resposta dos antivírus às ameaças é lenta porque as pragas virtuais não são identificadas imediatamente. Demora um pouco até que uma cópia do vírus chegue em um laboratório. Depois é necessário um período de análise, em que o programa é examinado. Se funções maliciosas forem encontradas, é então criada uma “vacina” (assinatura). Há ainda mais algum tempo até que a atualização seja testada – para evitar falsos positivos – e disponibilizada. Esse modelo tradicional está falhando. Com a internet cada vez mais rápida e seus usuários cada vez mais conectados em redes sociais e mensageiros instantâneos, pragas digitais podem espalhar-se pela rede rapidamente. Muitos usuários são infectados antes mesmo de o antivírus ser atualizado e, uma vez dentro do sistema, os códigos maliciosos se encarregam de inutilizar os produtos de segurança. Uma solução para esse problema está chegando na forma de “análise de comportamento”. Nesse modelo, o antivírus monitora continuamente todos os programas em execução no computador. Cada atividade dos softwares é considerada maliciosa ou inofensiva. Se várias tarefas suspeitas forem realizadas por um mesmo aplicativo, o antivírus irá considerá-lo malicioso. Desde que o vírus se comporte de forma semelhante a pragas conhecidas, ele será reconhecido como malicioso sem a necessidade de uma vacina específica. A análise de comportamento ainda precisa de muitas melhorias. Em vários casos, ela simplesmente não funciona e deixa o cavalo de tróia ou vírus agir livremente. É por isso que ela só está sendo usada como complemento à solução clássica de assinaturas. Não são poucos os antivírus que incorporam algum tipo de análise de comportamento, chamada às vezes de HIPS (Host Intrusion Prevention System). Outra saída para o problema é o uso de uma “lista branca” (whitelist). Os antivírus de hoje trabalham com uma “lista negra” (blacklist), pois consideram tudo legítimo, exceto o que for previamente identificado como malicioso. Um programa que protege o computador com base em uma lista branca considera absolutamente tudo prejudicial, com exceção dos softwares permitidos. A idéia de substituir a lista negra por uma lista branca é atraente porque o número de pragas virtuaisestá ficando maior do que o de aplicativos legítimos. Ao contrário dos softwares seguros, os códigos maliciosos alteram a si mesmos para evitar os antivírus, o que facilita a identificação dos programas desejáveis. Em ambientes fechados, como empresas – maior faturamento do setor de software -, o número de aplicativos usados é ainda menor, o que favorece as listas brancas. O Norton AntiVirus 2009, da Symantec, utiliza uma lista branca para acelerar a velocidade do exame antivírus. Segundo a empresa, existe um banco de dados contendo informações sobre diversos programas inofensivos. O software consulta esse banco de dados e dispensa a análise de softwares conhecidos. Mudanças como essas mostram que a indústria antivírus está procurando caminhos para sair do labirinto em que se encontra. Mas essas novidades vão criar outros desafios. Alguns deles já apareceram, por exemplo, nos testes antivírus. Testar um recurso de análise de comportamento é complicado, pois necessita que as pragas digitais estejam em execução. Por outro lado, um teste com uma ferramenta que aplica listas brancas passaria a necessitar uma coleção enorme de aplicativos verdadeiros, ao contrário do que se tem hoje (coleções de arquivos maliciosos). O que sabe é que os antivírus deixaram de ser uma proteção totalmente adequados. Isso é reconhecido por empresas como a Ikarus com sua ilustração e pelo Eugene Kaspersky, da Kaspersky Lab, que no início de 2007 disse que “havia um tempo em que pensávamos que a tecnologia antivírus era suficiente, mas este tempo se foi”. Segundo Kaspersky, o combate aos vírus precisa de ajuda de desenvolvedores de sistemas operacionais e também da educação dos usuários. O antivírus não está morto. Ele precisa reinventar algumas de suas tecnologias e reencontrar seu lugar em um mercado mutante. As novas soluções para o problema de código malicioso ainda precisam ser refinadas e, uma vez maduras, estará festejando aquele que apostar na tecnologia certa, pois não é garantido o espaço para todos. Hoje é isso pessoal. Espero que tenham gostado. Na quarta-feira (3) volto com respostas a dúvidas de leitores e na sexta-feira (5) tem o resumo de notícias da semana. Por hora, deixe sua dúvida ou sugestão de pauta nos comentários! * Altieres Rohr é especialista em segurança de computadores e, nesta coluna, vai responder dúvidas, explicar conceitos e dar dicas e esclarecimentos sobre antivírus, firewalls, crimes virtuais, proteção de dados e outros. Ele criou e edita o Linha Defensiva, site e fórum de segurança que oferece um serviço gratuito de remoção de pragas digitais, entre outras atividades. Na coluna “Segurança para o PC”, o especialista também vai tirar dúvidas deixadas pelos leitores na seção de comentários.